リスク管理策の種類

リスク管理策は下記3種類のコントロールに大きく分けることができ、リスク管理にあたっては3種類全てのコントロールを網羅する必要があります。

予防的コントロール

事故が起こらないようにするための管理策です。医療では予防接種、ITセキュリティではマルウェア対策ソフトのインストールなどが代表例になります。

一般的に3種類のコントロールのなかでは投資コストが最も低く、費用対効果の高いリスク管理になります。

発見的コントロール

予防することが難しいリスクを、早い段階で検知して対応するための管理策です。医療では定期検診、ITセキュリティでは定期的な通信記録の監査が代表例になります。

3種類のコントロールのなかでは投資コストも費用対効果も中程度のリスク管理になります。

訂正的コントロール

事故が発生してから被害を最小限に封じ込め、復旧するための管理策です。医療では病気にかかってしまってからの治療、ITセキュリティではシステムの復旧作業や情報漏洩時の訴訟対応・損害賠償が代表例になります。

一般的に3種類のコントロールのなかでは最もコストが高く、マイナスをゼロに戻す作業となるため費用対効果の低いリスク管理になります。

どれかひとつがあれば十分とは言えず、3種類全てがそろうことで最大の成果が得られることは

- 予防接種(予防的コントロール)

- 定期検診(発見的コントロール)

- 治療(訂正的コントロール)

一般的な院内ネットワークのセキュリティ対策例

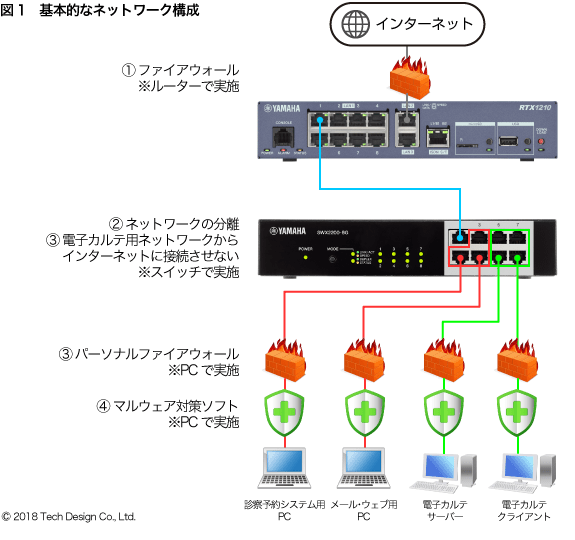

図1は「電子カルテ」と「診察予約システム」を導入しているクリニックを想定して作成した院内ネットワーク図です。赤色の線がインターネット接続用のネットワーク、緑色の線が電子カルテ用のネットワークです。

セキュリティ対策の種類と数

- 予防的コントロール:4つ

- ① ルーターのファイアウォール機能による通信の取捨選択

- ② インターネット用と電子カルテ用のネットワークを分離

- ③ 電子カルテ用ネットワークのインターネット接続禁止

- ④ PCのパーソナルファイアウォールで通信を取捨選択

- ⑤ PCのマルウェア対策ソフトで悪意のあるプログラムを防御

- 発見的コントロール:2つ

- ルーター通信ログのリアルアイム監査

- 週次通信ログ監査

- 訂正的コントロール:0

効果的なセキュリティ対策を行うには、3種類全てのセキュリティ対策をさらに複数組み合わせて「多層防御」を構築することが理想的です。

セキュリティの高い院内ネットワーク構成例

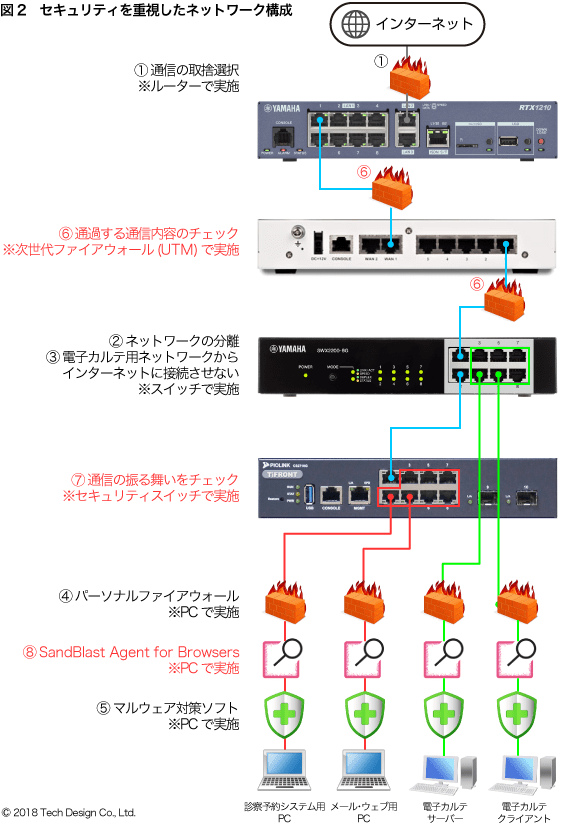

図2では新たに3つのセキュリティ機器が追加されています。

⑥ 次世代ファイアウォール(UTM)

次世代ファイアウォール(UTM)は通過する通信の内容をチェックし、マルウェアが含まれている通信や、悪意のあるサーバーとの通信を遮断し、管理者へ通知することができます。マルウェア感染や情報漏洩を未然に防ぐことができ、マルウェア感染などのセキュリティ事故発生後の被害拡大も防ぐことができる対策となるため、「予防的・発見的・訂正的コントロール」になります。

⑦ セキュリティスイッチ

セキュリティスイッチは通信の振る舞いをチェックし、怪しい挙動を検知するとLANポートをシャットダウンしたり、管理者に通知することでマルウェアの感染拡大や情報漏洩を防ぐことができます。マルウェア感染などのセキュリティ事故発生後の被害拡大を防ぐ対策となるため「発見的・訂正的コントロール」になります。

コストを抑えるため、図2の例ではセキュリティリスクの高いインターネット接続用ネットワークにのみセキュリティスイッチを導入しています。電子カルテ用ネットワークではUSBメモリなどの外部記憶媒体を禁止する運用ルールを定めることでセキュリティリスクを受容できるレベルまで低減し、セキュリティスイッチを導入しないという選択を想定しています。

⑧ SandBlast Agent for Browsers

Google Chrome(グーグル クローム)などのウェブブラウザにインストールするセキュリティ対策ソフトで、マルウェア対策・フィッシング対策をすることができます。ウェブブラウザの通信のみ監視するため、従来のセキュリティ対策ソフトと同時にインストールして利用できることが大きな特徴です。マルウェア感染やフィッシング詐欺などのセキュリティ事故を防ぐための対策となるため、「予防的コントロール」となります。

リスク管理策の種類と数

3種類全てのコントロールがバランス良く網羅されています。

- 予防的コントロール:8つ

- ① ルーターのファイアウォール機能による通信の取捨選択

- ② インターネット用と電子カルテ用のネットワークを分離

- ③ 電子カルテ用ネットワークのインターネット接続禁止

- ④ PCのパーソナルファイアウォールで通信を取捨選択

- ⑤ PCのマルウェア対策ソフトで悪意のあるプログラムを防御

- ⑥ 次世代ファイアウォール(UTM)

- ⑦ セキュリティスイッチ

- ⑧ SandBlast Agent for Browsers

- 発見的コントロール:4つ

- ルーター通信ログのリアルアイム監査

- 週次通信ログ監査

- 次世代ファイアウォールのアラート通知

- セキュリティスイッチのアラート通知

- 訂正的コントロール:2つ

- 次世代ファイアウォール

- セキュリティスイッチ

ファイアウォールの動作と弱点

動作

ファイアウォールとして機能するルーターは、インターネットから院内ネットワークに入ってくる通信(外側 → 内側)を取捨選択(フィルター)して、意図しない種類や相手からの通信が内部のネットワークに入るのをブロックします。例えば、インターネットからやって来るWindowsファイル共有の通信は情報漏洩等の原因となるため、全てファイアウォールでブロックします。

弱点

通信の内容や通信相手の素性まではチェックしないため、院内ネットワークからインターネット(内側 → 外側)への一般的な通信については、ほぼ全て許可をしてしまいます。もし外部に情報を送信するマルウェアに感染した場合、ファイアウォールでは情報漏洩を止めることはできません。

対策

次世代ファイアウォール(UTMとも呼ばれる)を導入することで「外側から内側の通信」「内側から外側の通信」の両方をフィルタリングできるようになります。通信内容もチェックすることができるため、マルウェアが含まれる通信をブロックしたり、不適切なウェブサイトの閲覧を制限することなどができます。

ネットワーク分離の効果と弱点

効果

用途ごとにネットワークを個別に構築し、インターネット接続用ネットワークを他のネットワークから分離することで、インターネットからのマルウェア感染や不正アクセス、情報漏洩のリスクを低減することができます。

高いセキュリティが求められる電子カルテや医療機器用のネットワークについては、インターネットへの接続を禁止もしくは制限することで、セキュリティリスクはさらに低くなります。

弱点

マルウェアは必ずしもインターネットだけからやってくるわけではありません。外部ネットワークから隔離していても、USBメモリなどの外部記憶媒体からもマルウェアに感染する可能性があります。

ネットワークを分離することで、マルウェアに感染してしまった場合でも他のネットワークにマルウェアが拡散することを防ぐことはできますが、同一ネットワーク内での拡散を防ぐことはできません。

対策

マルウェア感染や情報漏洩を予防するためには、次世代ファイアウォールのアンチマルウェア機能やアンチボット機能が有効な対策となります。アンチマルウェア機能はマルウェアが含まれる通信を遮断し、アンチボット機能は情報漏洩を行うマルウェアが外部サーバーと通信するのを防ぎます。

院内LANでのマルウェア拡散や情報漏洩を防ぐには、セキュリティスイッチを導入することが有効な対策となります。通信の振る舞いを観察して怪しい挙動を見つけるとポート単位で通信をブロックするため、マルウェアの拡散を感染したPC1台に封じ込めることができます。通信の振る舞いを判断基準とするため、未知のマルウェアに対しても有効なのが特長です。

パーソナルファイアウォールの効果と弱点

効果

PCに対して入ってくる通信(外側 → 内側)とPCから出ていく通信(内側 → 外側)の両方を取捨選択(フィルター)して、意図しない種類や相手との通信をブロックします。意図しない通信を不審者、ルーターのファイアウォールをマンションのオートロックに例えると、パーソナルファイアウォールは自室玄関のドアホンの様な存在になります。

オートロックだけに全てのセキュリティを任せず、玄関にも鍵をかけてセキュリティを確保するのはネットワークも同じです。

弱点

外側 → 内側、内側 → 外側の両方向の通信をチェックすることができますが、Windowsのパーソナルファイアウォールは初期設定で内側 → 外側への通信を全て許可しています。ルーターのファイアウォールと同様に通信内容や通信相手の素性まではチェックしないため、一般的な通信方式を利用した情報漏洩は防ぐことができません。また、マルウェアに感染するとパーソナルファイアウォールの設定を強制的に無効化されてしまう場合があります。

対策

次世代ファイアウォールやセキュリティスイッチを併用することが有効な対策になります。

マルウェア対策ソフトの効果と弱点

効果

常駐してPC全体を監視し、パターンファイルや振る舞いをもとにマルウェアを検知・駆除することでマルウェアの感染を防ぐ予防的コントロールです。Windows 8.1以降では「Windows Defender」がマルウェア対策ソフトとして標準搭載されています。

弱点

水際対策となるため、取りこぼしは即マルウェアへの感染につながります。取りこぼしを避ける目的で複数のマルウェア対策ソフトをインストールすると競合してうまく動作しないことが多く、PCだけで複数のマルウェア対策を講じることが困難です。また、いったんマルウェアに感染してしまうとマルウェア対策ソフト自体が無効化されてしまう場合もあります。

対策

次世代ファイアウォールのアンチマルウェア機能、SandBlast Agent for Browsersなどを併用して、複数のマルウェア対策講じることが有効です。

次世代ファイアウォールは通信内容にマルウェアが含まれていないかをPCに届く前にチェックすることができます。ネットワーク上で動作するため1台で複数のPCを保護することができ、PCがマルウェアに感染しても機能に影響がありません。

SandBlast Agent for Browsersはマルウェアの入り口になりやすいウェブブラウザ上で動作・監視するため、第2の水際対策として効果的な予防策になります。

次世代ファイアウォール(UTM)の効果と弱点

効果

通過する通信の内容をチェックして、マルウェアやフィッシングなどの脅威を総合的に検知・対処することができます。ネットワーク機器として動作するため、1台でネットワーク全体の保護をすることも可能です。予防的コントロール、発見的コントロール、訂正的コントロールの全てを備えているため、効果的なセキュリティ対策になります。

弱点

ネットワーク上を流れる通信を逐一チェックするため、通信速度が若干低下してしまいます。

また、安全性を優先するために疑わしい通信は原則的に遮断するので、導入後間もないうちは意図しないブロックを不便に感じる場合があります。精神科の病院での例となりますが、麻薬に関するウェブサイトが不適切なウェブサイトとして閲覧できず、院内から不満の声が上がった事例があります。麻薬に関するコンテンツの閲覧を許可する設定にして対応できましたが、しばらく運用をして設定がある程度こなれてくるまではこういった小さな不満が起こりがちです。

対策

通信速度の低下については、適切な処理性能をもつ次世代ファイアウォールを導入することで不満のない通信速度を確保することができます。ワンランク上の機器を選択することで通信速度は向上しますが、価格もワンランク上がるので予算との兼ね合いになります。

導入後間もない時期に感じる不便や不満は、避けることが難しい問題です。随時適切な設定変更を行ってメンテナンスをしていれば時間が解決してくれる問題になりますので、しっかりとメンテナンスをしてくれる管理者を確保することが対策となります。

セキュリティスイッチの動作と弱点

効果

出入りする通信の振る舞いを観察し、疑わしい挙動が見つかると管理者に警告を通知し、LANポートを遮断することでマルウェア感染の拡大や情報漏洩を防ぐ、発見的・訂正的コントロールです。

次世代ファイアウォールと同様にネットワーク機器として動作するため、1台で接続されている複数のPCを保護することができますが、異常検知時にはLANポート単位で通信を遮断するので被害をPC1台にとどめることができ、同一ネットワーク内へのマルウェア感染拡大を防ぐことができるのが大きな違いになります。

100%完璧にマルウェア感染や情報漏洩を防ぐことは困難で、いつか事故は必ず起きるという観点から、万一の事故に備えて被害を最小限に食い止めるための備えとして有効な対策です。

弱点

被害を最小限にとどめるには、PCや機器の台数分のLANポートを用意する必要があります。全ての機器をセキュリティスイッチで保護することが理想ですが、ポート数が多くなるほど機器の価格が上がります。

対策

保護する機器をインターネットに接続する端末に限定し、インターネット接続に接続しない電子カルテや医療機器についてはセキュリティスイッチを導入しないなど、リスクの大きさに合わせてメリハリを付けた導入をすることで導入費用を抑えることができます。

最初は少ない台数から始めて、段階的にセキュリティスイッチを増やしていくのも良い方法です。

SandBlast Agent for Browsersの効果と弱点

効果

弱点

対策

まとめ

完璧なセキュリティ対策はありません。

どのようなセキュリティ対策ソリューションにも、できることとできないこと、長所と短所は存在します。

また、残念ながらどれだけ対策を講じても全ての攻撃を100%防御することは不可能です。しかし、事前にできるだけの対策を講じることで防御を突破される確率は下げることができますし、仮にマルウェア等に侵入されてしまったとしても被害の規模を小さくとどめることができます。

サイバーセキュリティの怖いところは、被害者が直接被害を被ることだけでなく、セキュリティの不備を利用されて被害者が知らないうちに加害者にもなってしまうところです。セキュリティ対策は何をどこまでやればよいか分からない、予算の範囲内でできるだけの対策をしたいなど、ご相談やご質問はお気軽にお問い合わせいただければ幸いです。