メールアドレスのなりすましを防ぐ技術に「SPF」「DKIM」「DMARC」などの送信ドメイン認証がありますが、テックデザインが利用している「tech-design.jp」と「clinicnet.jp」はこれら3種類全てに対応しています。

送信ドメイン認証を活用すると不正なメールサーバーから送信されたなりすましメールを判別することができるので、フィッシング(詐欺)の被害に遭う危険性から身を守るのに役立ちます。

今回は国内で利用者数の多いウェブメールサービスで、この送信ドメイン認証を確認する方法について簡単にご案内します。

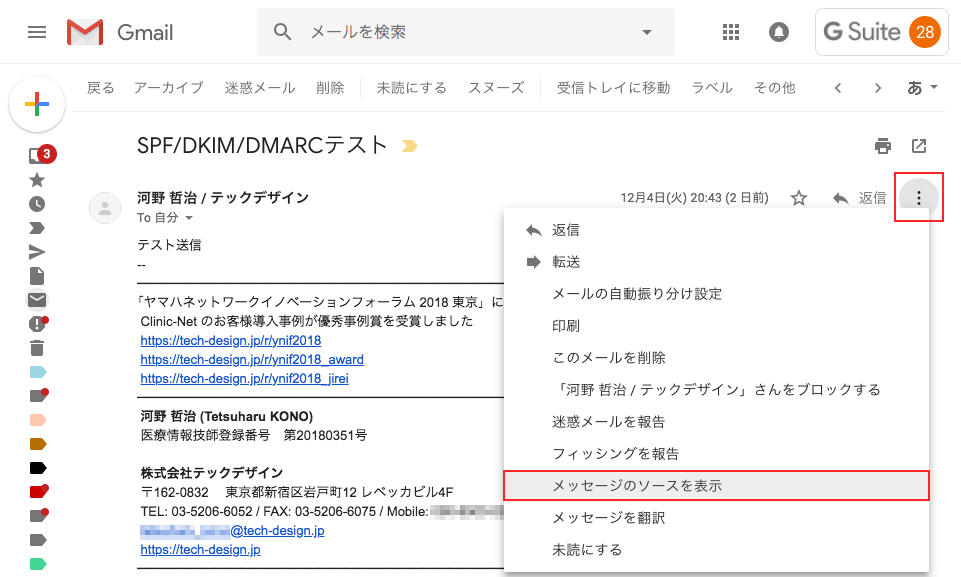

Gmailでの確認方法

- Gmailは送信ドメイン認証を利用するうえで最も使いやすい、おすすめのサービスです。

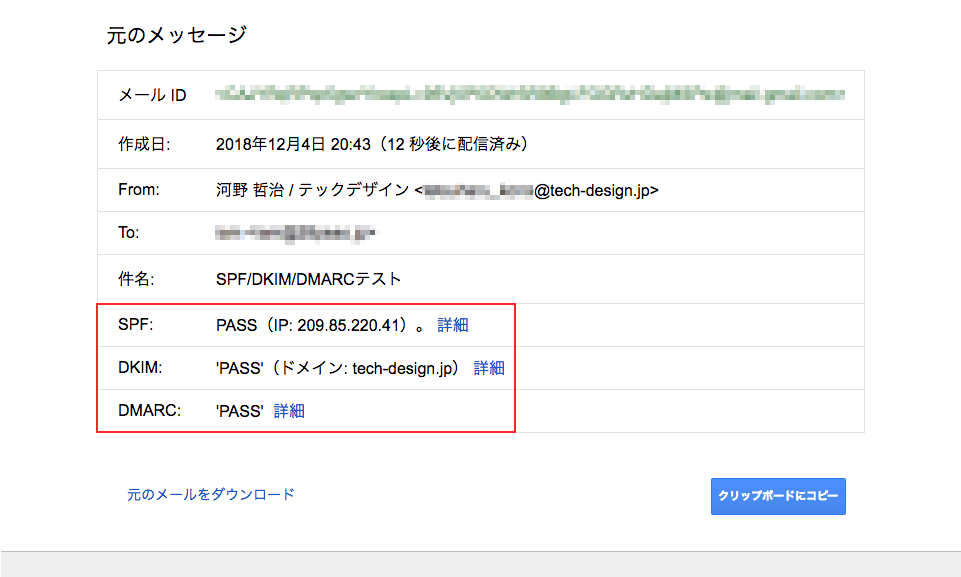

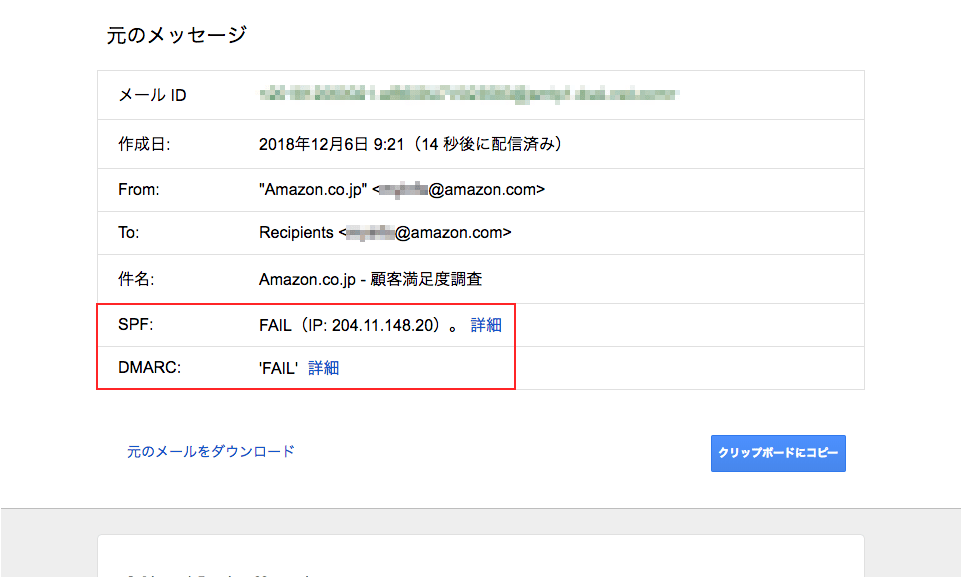

確認方法はメール表示画面でをクリックし、「メッセージのソースを表示」を選択します。

- SPF / DKIM / DMARC の認証結果を一覧で確認することができます。

- 認証成功:PASS

- 設定なし:表示なし

- 認証失敗:FAIL、SOFTFAIL

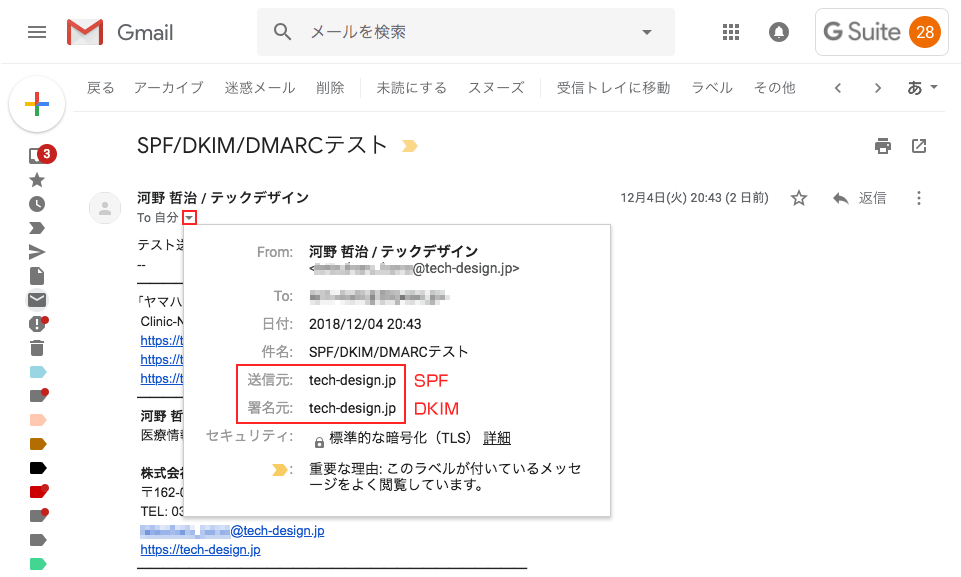

- SPFとDKIMだけであれば、メール表示画面で ▼ をクリックするだけで確認することができます。

「送信元」が表示されていたらSPFの認証に成功、「署名元」が表示されていたらDKIMの認証に成功しています。

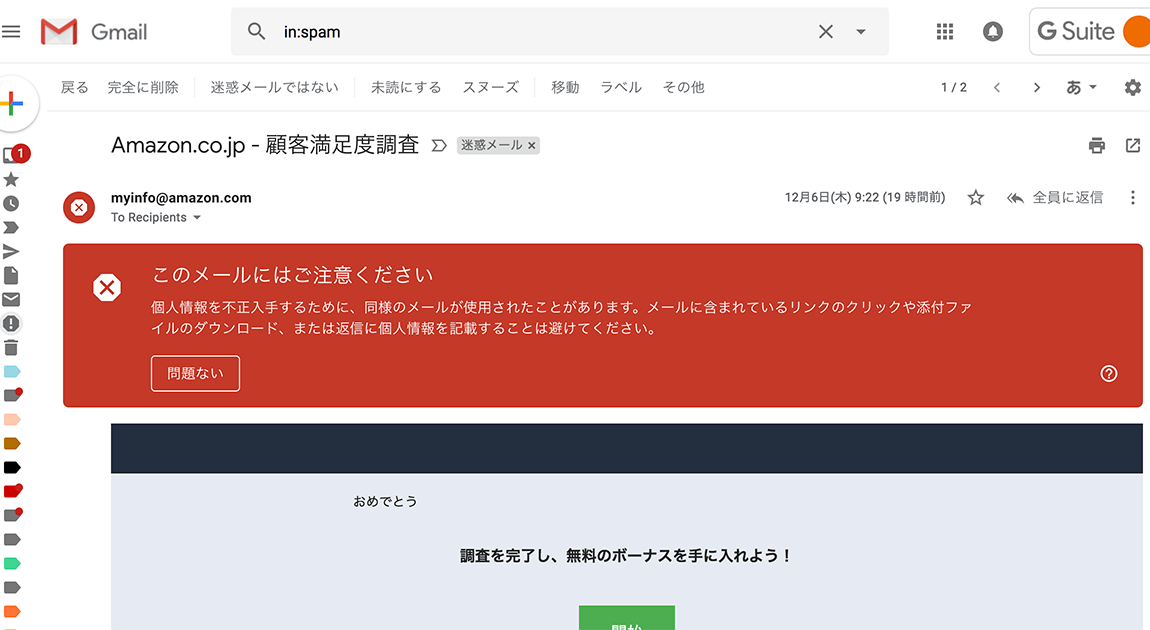

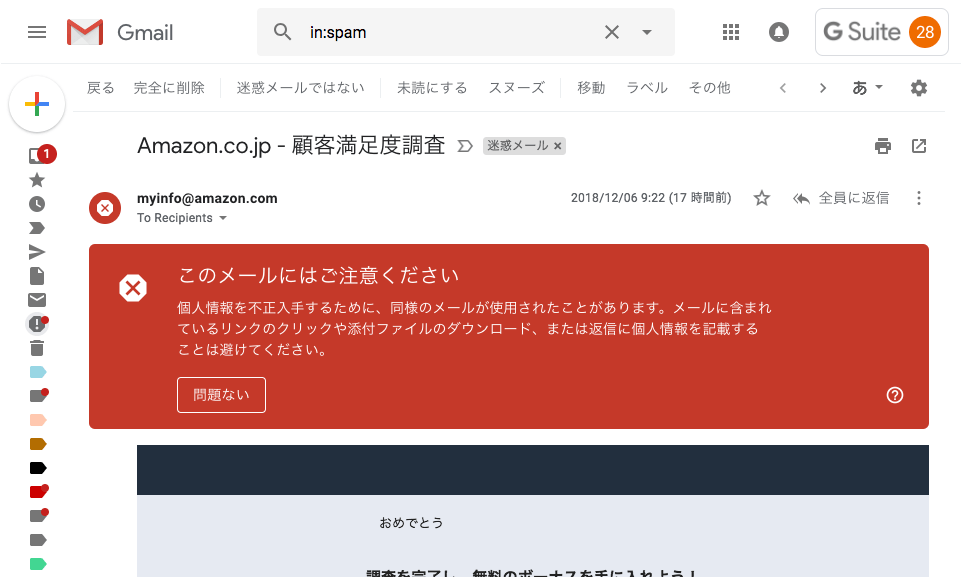

- Gmailは送信ドメイン認証に失敗したなりすましと思われるメールに目立つ警告を表示してくれます。

下の例はAmazonのフィッシングメールですが、これだけ強く表示してくれると安心ですね。

- メッセージのソースを確認するとSPF/DMARCともに「FAIL」となっており、このメールがamazon.comの正規のメールサーバーから送信されていないことが分かります。

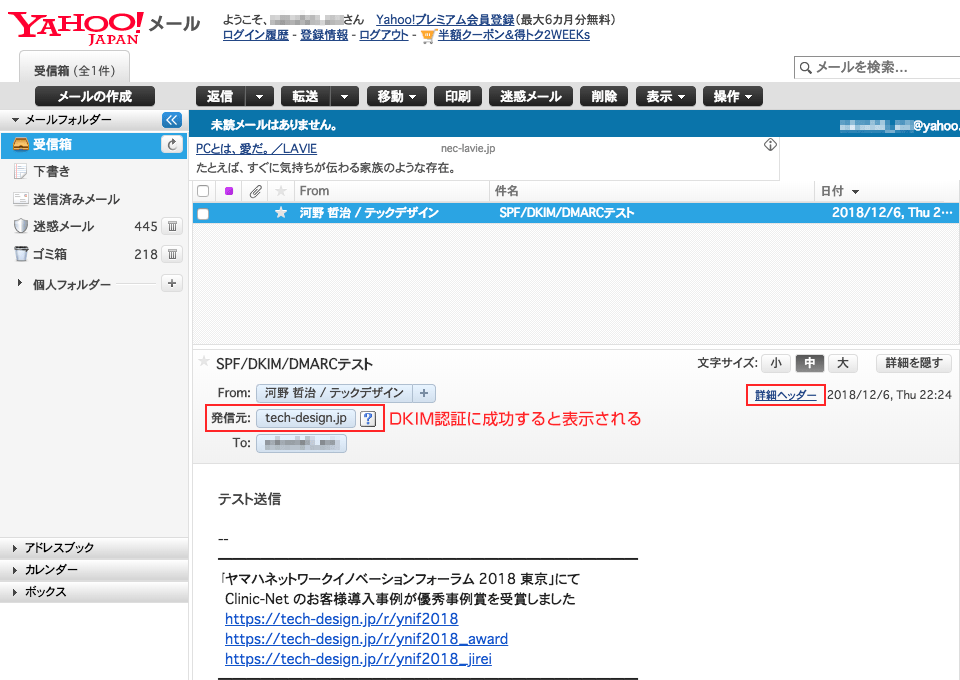

Yahoo!メールでの確認方法

- メール表示画面に「発信元」が表示されている場合は、DKIMの認証に成功しています。

SPFの認証結果を確認する場合は「詳細ヘッダー」をクリックします。

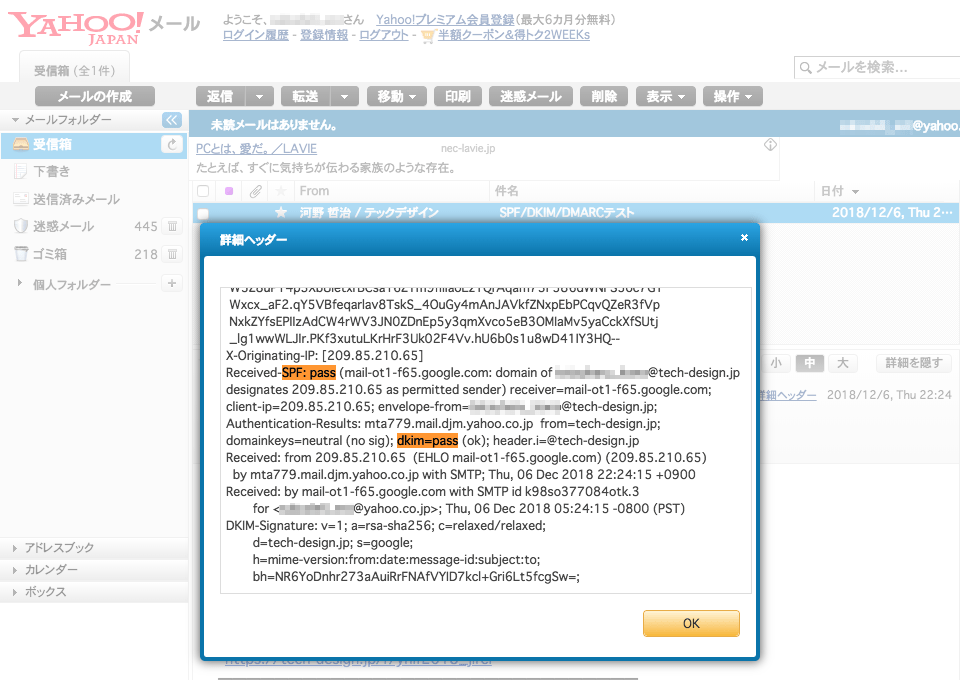

- ブラウザの検索機能(Ctrl+F)を使って「Received-SPF:」を検索し、「pass」と記載されていれば認証に成功しています。

下の例では「dkim=pass」もありますので、SPFとDKIM両方の認証に成功しています。

Yahoo!メールはDMARC未対応のため、DMARCの認証結果を確認することはできません。

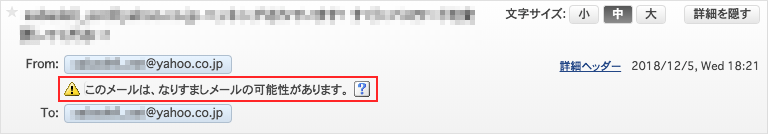

- なりすましを検出すると下記のように分かりやすく表示されるので、警戒しやすいですね。

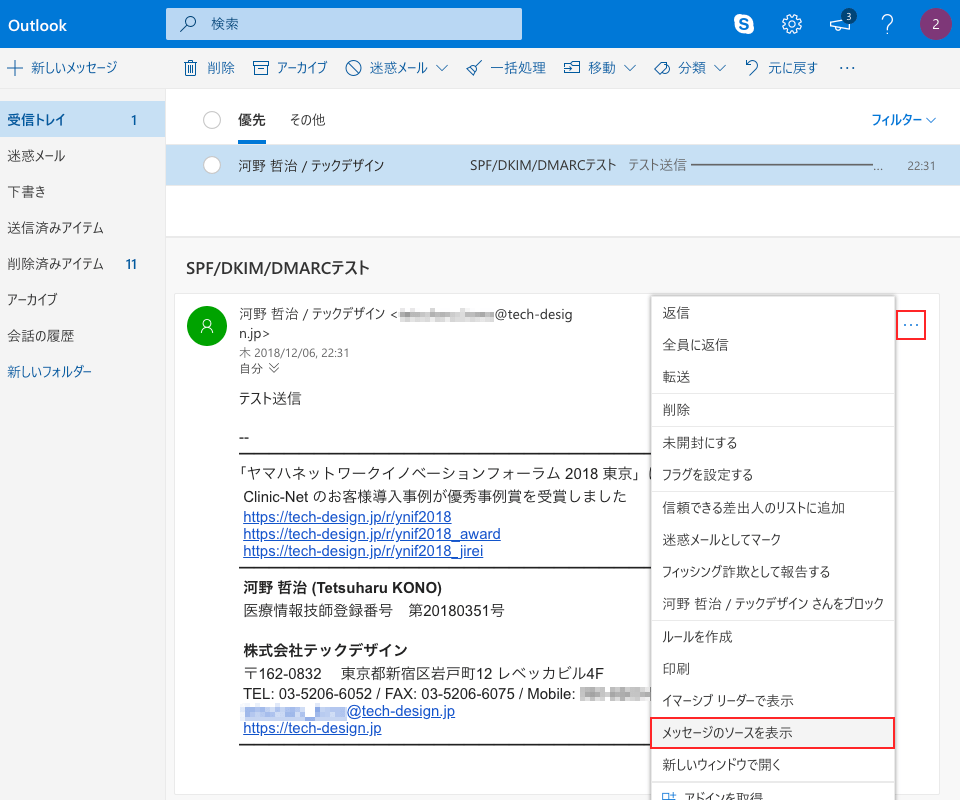

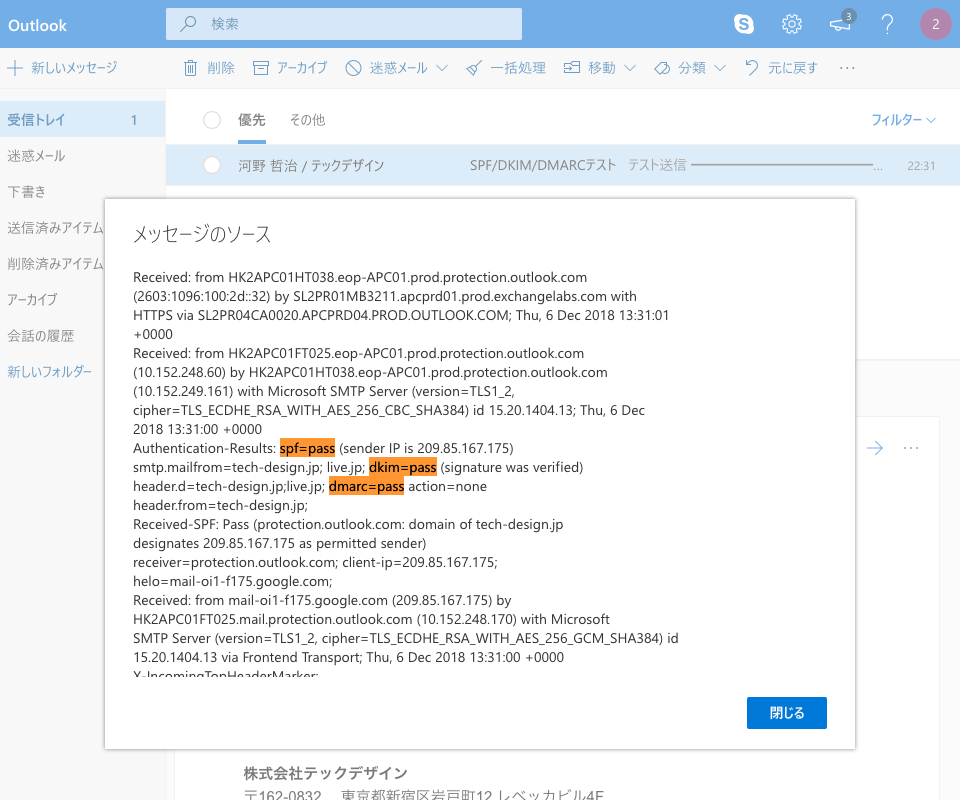

Outlook.comでの確認方法

- メール表示画面で・・・をクリックして「メッセージのソースを表示」を選択します。

- ブラウザの検索機能(Ctrl+F)を使って「spf=」「dkim=」「dmarc=」のキーワードで検索し、「pass」と表示されていれば認証に成功しています。

Outlook.comは確認が少し面倒ですね。

手軽になりすましメールの被害を防ぐには

普段使うメールサーバーをGmailにするだけで、なりすましメール対策にはかなりの効果があります。

Gmailは迷惑メールフィルターが優秀で、送信ドメイン認証に失敗したメールについては自動的に迷惑メールフォルダに入るので、受信トレイに怪しいメールが入ってくる機会がまず激減します。

「知っている送信元からのメールだけど文章の内容や雰囲気が普段と違う」など、ちょっとした違和感を感じたときは「メッセージのソースを表示」して送信ドメイン認証の結果を確認してみてください。

例えばSPFもDKIMも表示されていなければ「送信元の確認に不安が残るからメール内容は信頼しない。電話で確認する。」といった判断基準を持っておくと、なりすましメール被害の予防に役立つはずです。

最後に

送信ドメイン認証はなりすましを見分ける強力なツールですが、完璧ではありません。

以下のようなケースがあることも併せて知っておくことをおすすめします。

- 送信元のメールアカウントが乗っ取られた場合

メールアカウントが乗っ取られてしまった場合は正規のメールサーバーからなりすましメールが送られることになるため、SPF/DKIM/DMARCなど送信ドメイン認証はなりすましの判断には全く役に立ちません。

- 悪意のある者が送信ドメイン認証を適切に設定したメールサーバーを用意した場合

この場合送信ドメイン認証いずれも成功してしまうため役に立ちません。

見慣れないドメインのメールアドレスからメールが送信されてくる分には「知らないところからメールが来た。読まずに削除しよう」という判断もできるのですが、こういったケースの場合、apple.comを装って「app1e.com」(小文字のLでなく数字の1)といった表示フォントによっては人間が目視で判別しにくいドメインが使われることも多いのでやっかいです - 送信ドメイン認証に対応していないメールサーバーもたくさんある

総務省が発表した2018年1月時点の統計では、国内JPドメインでのSPF普及率は56.9%、DMARCは0.6%となっています。また、非公式な統計ですがDKIMは21.9%とのデータもあり、全てのメールで送信ドメイン認証が使えるとは言い難い状況です。

Clinic-Netからのご提案

業務用のメールアドレスを、送信ドメイン認証に対応した信頼性の高いものにしませんか?

なりすましメールは受信者側の視点で語られることが多いですが、なりすまされた側は被害者であると同時に加害者になってしまう可能性もあるので、受信者と送信者両方の保護のためにも重要な技術です。

送信ドメイン認証は「独自ドメイン」と「Gmail」を組み合わせることで、3種類(SPF/DKIM/DMARC)全てに対応することができます。

ご興味のある方は お問い合わせフォーム よりご連絡下さい。