クリニックのためのセキュリティ対策入門ガイド。

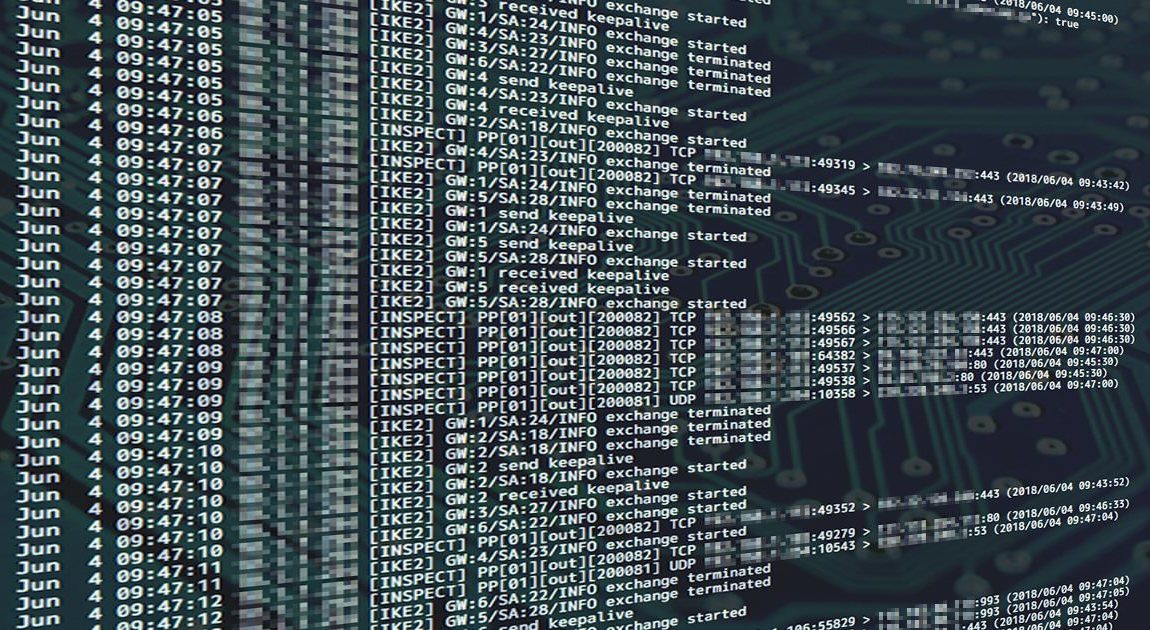

Clinic-Netが採用しているセキュリティ対策のひとつ「通信ログ監査」について詳しくご紹介します。

- 直近7日間分の通信記録を毎週チェック

- ホスト名の確認方法

- セキュリティに関するトピックも毎週配信

- まとめ

直近7日間分の通信記録を毎週チェック

Clinic-Netでは直近7日間のルーター通信記録に不正アクセスの痕跡や兆候がないか、毎週チェックして結果をメールでクリニックに報告しています。よくある発見項目にルーター管理画面へのアクセス失敗ログがありますが、発見した場合は下記のような内容でお知らせしています。

━━━━━━━━━━━━━━━━━━━━━━━━━━━

Clinic-Net 通信ログ監査レポート 4/22(日)〜4/29(日)

━━━━━━━━━━━━━━━━━━━━━━━━━━━◆○○クリニック様 VPNルーター RTX1210

4/25(水)の深夜0時頃に、下記のWindows PCよりルーター

管理画面へのアクセス試行履歴がありました。

ログイン成功記録はありませんので特段の問題はありませんが、

該当時間帯に下記PCを使用した心当たりはありますでしょうか。

思い当たるPCのホスト名と下記のホスト名が一致していれば問題はありません。ホスト名:DESKTOP-******

IPアドレス:(PCのIPアドレス)

MACアドレス:XX:XX:XX:XX:XX:XX

OS:Windows該当ログ

Apr 25 00:01:09 (ルーターIPアドレス) [HTTPD] permission denied, (PCのIPアドレス)

ここでPCを特定するために使うのが、PCの名前にあたる「ホスト名」になります。

Windows 10では「デバイス名」、Windows 7では「コンピューター名」と異なる表記なので紛らわしいのですが、確認方法はとても簡単です。

ホスト名の確認方法

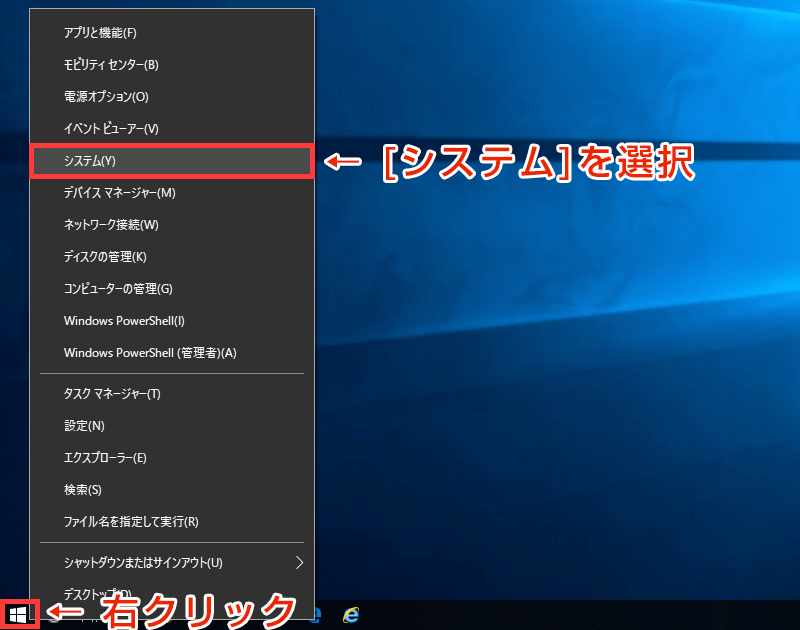

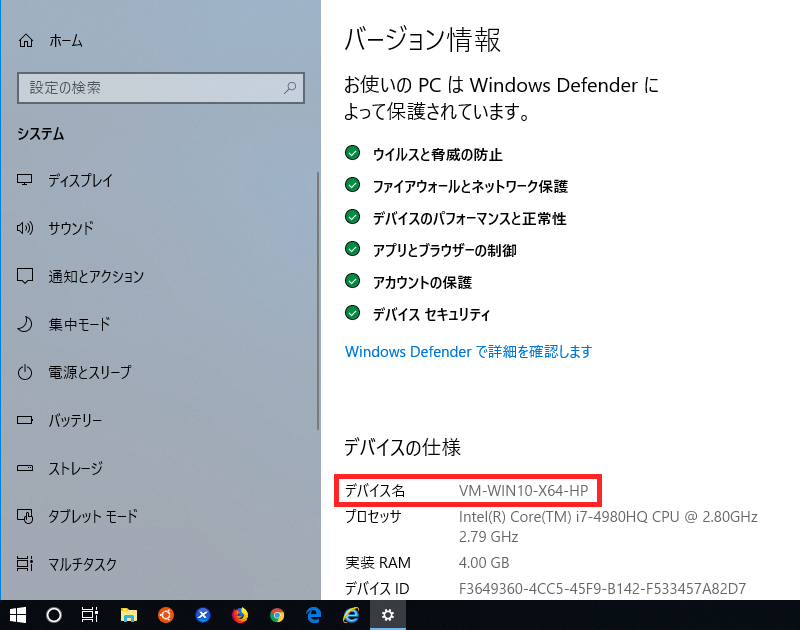

Windows 10の場合

- 「スタートボタン」を右クリックして、「システム」をクリックします。

- 「デバイスの仕様」欄にある「デバイス名」がホスト名です。

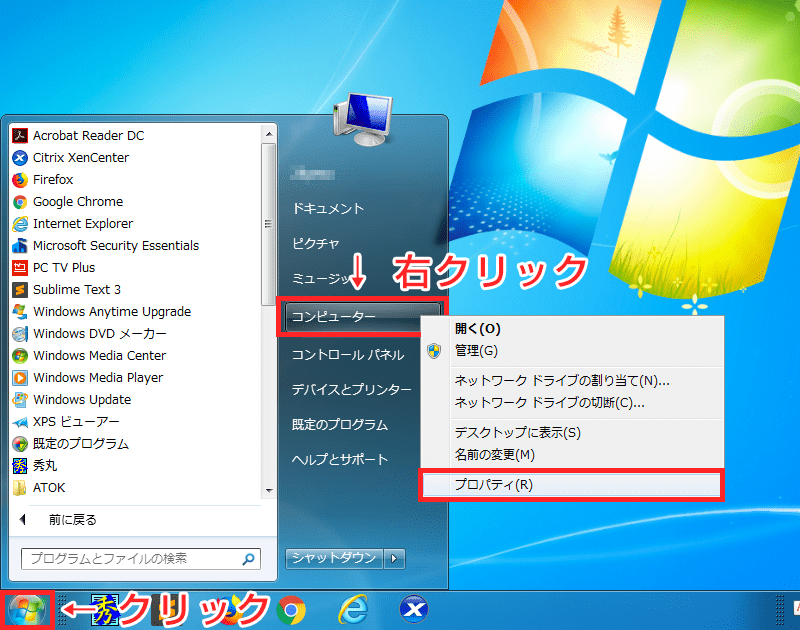

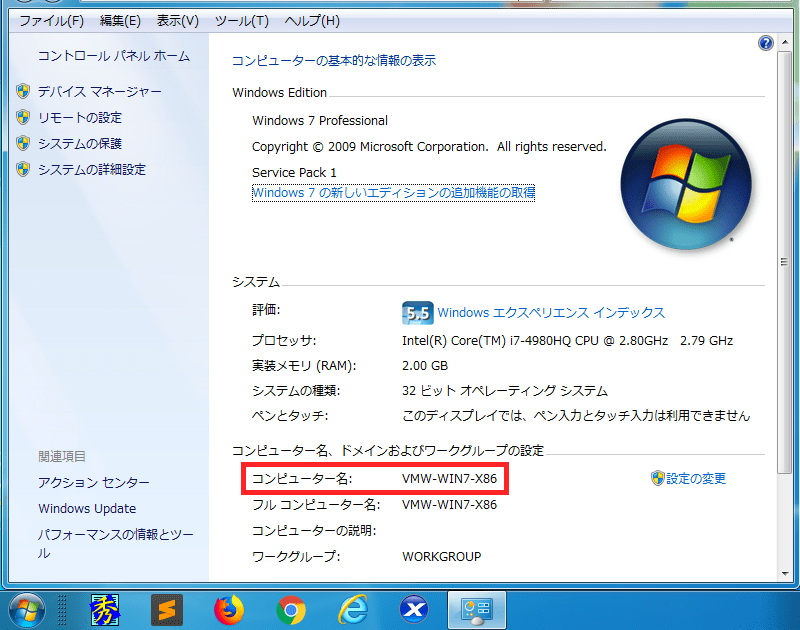

Windows 7の場合

- 「スタートボタン」をクリックし、「コンピューター」を右クリックして「プロパティ」クリックします。

- 「コンピューター名、ドメインおよびワークグループの設定」欄にある「コンピューター名」がホスト名です。

確認をして「そういえばこのPCで夜中にちょっと作業をしていたな。」など心当たりがあれば問題はありません。ほとんどの場合は無害なログですが、院内に存在しないホスト名だった場合は不正アクセスの可能性が高まりますので、より詳しく調査を行ったり予防対策を実施したりすることになります。

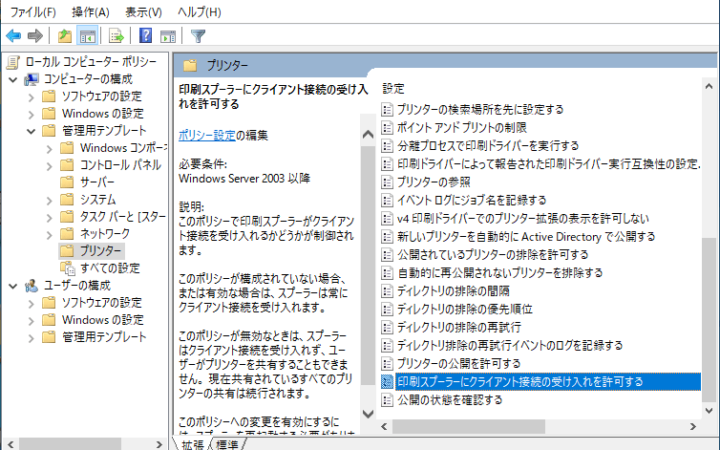

セキュリティに関するトピックも配信

通信ログ監査レポートとあわせて、「今週のインフォメーション」としてその週に気になったセキュリティに関するトピックも毎週配信しています。

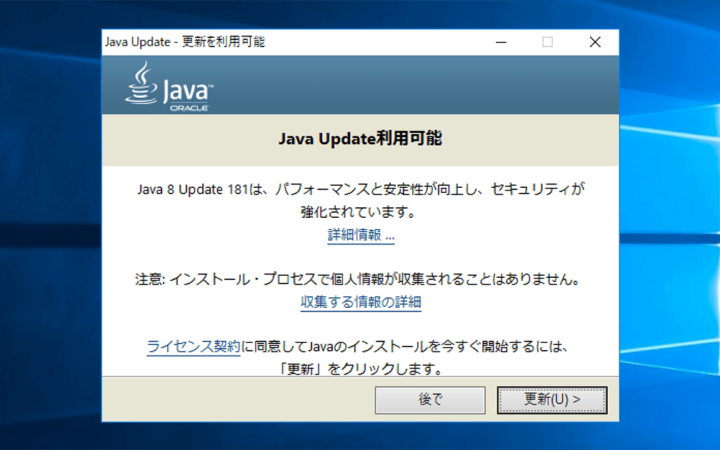

主にソフトウェアの脆弱性情報、Windows Update情報、フィッシングメールなど流行中の脅威への注意喚起、医療関係のセキュリティ情報など、知っておくことでクリニックのセキュリティ向上に役立つコンテンツをピックアップしています。

一例として、今年5/1(火)に配信した内容をご紹介します。

━━━━━━━━━━━━━━━━━━━━━━━━━━━

今週のインフォメーション

━━━━━━━━━━━━━━━━━━━━━━━━━━━■米国・欧州・アジアで医療機関を狙う標的型攻撃が横行

医療機関を狙った標的型攻撃がアメリカ、ヨーロッパ、アジ

アで横行しています。

トロイの木馬型のマルウェア「Kwampirs」を感染させる手

口で、このマルウェアはX線やMRIなどの画像診断装置を搭載

する機器から発見されているとのこと。先週のインフォメーションでもPACSへのハッキング記事を

紹介しましたが、医療用画像が攻撃者に特に狙われているのか

もしれません。医療機関を狙う標的型攻撃が世界で横行、日本でも被害

– ITmedia エンタープライズ

http://www.itmedia.co.jp/enterprise/articles/1804/24/news066.html個人の医療データをハッキングして恐喝ネタにできることが発覚

:ASCII.jp

http://ascii.jp/elem/000/001/657/1657272/■Internet Explorerに未解決の脆弱性が発見されました

マイクロソフトのウェブブラウザ「Internet Explorer(IE)」

に未解決の脆弱性が見つかりました。攻撃者は不正なWebページ

を仕込んだOffice文書を送り付ける手口を使っているとの報告

があります。この攻撃から身を守るためには、・心当たりのないOffice文書は開かない

・脆弱性が修正されるまでInternet Explorerを使用せず、

Google ChromeやFirefoxを代わりに利用するの両方を確実に行うことが必須となります。

IEに未修正の脆弱性、APT攻撃に悪用との指摘:Security NEXT

http://www.security-next.com/092620IEに未解決の脆弱性、APT攻撃に利用 最新バージョンにも影響

– ITmedia エンタープライズ

http://www.itmedia.co.jp/enterprise/articles/1804/24/news065.html

また、医療関係のセキュリティインシデントやトピックもできるだけ紹介しています。記事の見出しを読んでいただくだけでも「USBメモリの紛失があったのか。他人事ではないな…。」など、セキュリティに関して考えたり意識していただく機会が増えることを狙っています。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

医療関係セキュリティ・インシデント情報

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━規定違反の医師を戒告処分、患者情報を私物USBメモリに

保存し紛失(福知山市) | ScanNetSecurity

https://scan.netsecurity.ne.jp/article/2019/08/16/42793.htmlがん患者情報を誤送信、煩雑となり個人情報記載 – 横浜市立大病院

:Security NEXT

http://www.security-next.com/107148東京新聞:横浜市大病院 患者情報流出 協力医師、全員が同じ医局出身:神奈川(TOKYO Web)

https://www.tokyo-np.co.jp/article/kanagawa/list/201908/CK2019080602000150.html匿名化せず病歴をメールで…横浜市大病院、ずさんな扱い:朝日新聞デジタル

https://www.asahi.com/articles/ASM8561RKM85ULOB017.htmlがん患者情報3000件漏洩 横浜市立大病院で誤送信:イザ!

http://www.iza.ne.jp/kiji/events/news/190805/evt19080513230008-n1.html

まとめ

毎週の通信ログ監査レポートは、クリニックのセキュリティ対策を考えるうえで絶対に欠かせないもののひとつです。

- クリニックは通信ログという物証をもってセキュリティに問題がないことを確認でき、安心できる

- 毎週チェックが入ることで、もし問題があっても兆候を早期に発見して対策へ移ることができる

- 毎週セキュリティ情報に触れることで、クリニックのセキュリティ知識と意識が向上する

いずれもごく基本的なことなのですが、これらを継続的に実施するにはある程度の専門知識をもった人材と手間が必要になってしまうため、クリニックだけで実践することはなかなか難しいと思います。

風邪の予防でうがい・手洗いが基本的ながらも大事なのと同様に、セキュリティも基本的なことを地道にコツコツとやっていくことが大事なので、クリニックのセキュリティ向上にClinic-Netをうまく利用していただければ幸いです。